Desafios para medir o retorno do investimento em gestão de superfície de ataque

Tipo do conteúdo: Cibersegurança

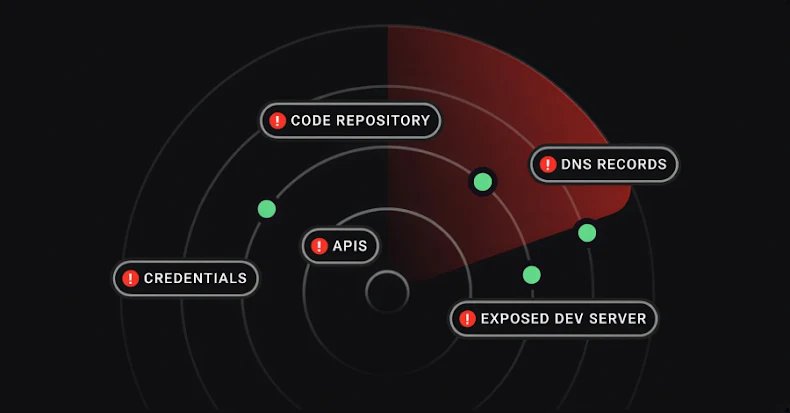

Ferramentas de Attack Surface Management (ASM) são amplamente adotadas para ampliar a visibilidade sobre ativos digitais e, assim, reduzir riscos de segurança. No entanto, muitos programas de ASM acabam gerando grandes volumes de informações e alertas, sem necessariamente entregar uma redução mensurável de incidentes. O desafio central reside na dificuldade de vincular o esforço de descoberta de ativos à diminuição efetiva da exposição e dos riscos operacionais.

A maioria das métricas tradicionais de ASM prioriza a quantidade de ativos identificados e mudanças detectadas, indicadores que medem atividade, mas não necessariamente resultados. Esse enfoque pode levar a equipes sobrecarregadas por alertas e longas listas de ativos sem resolução clara, enquanto vulnerabilidades permanecem expostas por períodos prolongados. O verdadeiro impacto operacional do ASM só se torna evidente quando a gestão vai além da simples visibilidade e passa a monitorar a rapidez na resolução de exposições e na definição de responsáveis por cada ativo.

Para tornar o ASM uma ferramenta efetiva de controle de risco, especialistas sugerem a adoção de métricas orientadas a resultados, como o tempo médio para atribuição de propriedade de ativos, a redução de pontos de entrada não autenticados e a agilidade na desativação de ativos obsoletos. Essas métricas fornecem uma visão mais precisa do quanto a superfície de ataque está realmente diminuindo e se a organização está respondendo de forma eficiente a novas exposições.

Em resumo, a eficácia do ASM depende menos do volume de ativos descobertos e mais da capacidade de transformar descobertas em ações concretas de mitigação. Medir o que realmente reduz o risco, como a velocidade de resposta e a eliminação de caminhos vulneráveis, é fundamental para justificar o investimento em ASM e garantir que a gestão da superfície de ataque contribua de fato para a segurança digital da organização.

Fonte original: thehackernews.com

Acessar publicação original

Resumo editorial criado automaticamente pela Eletrônica Americana com base em fontes internacionais públicas, com finalidade informativa.