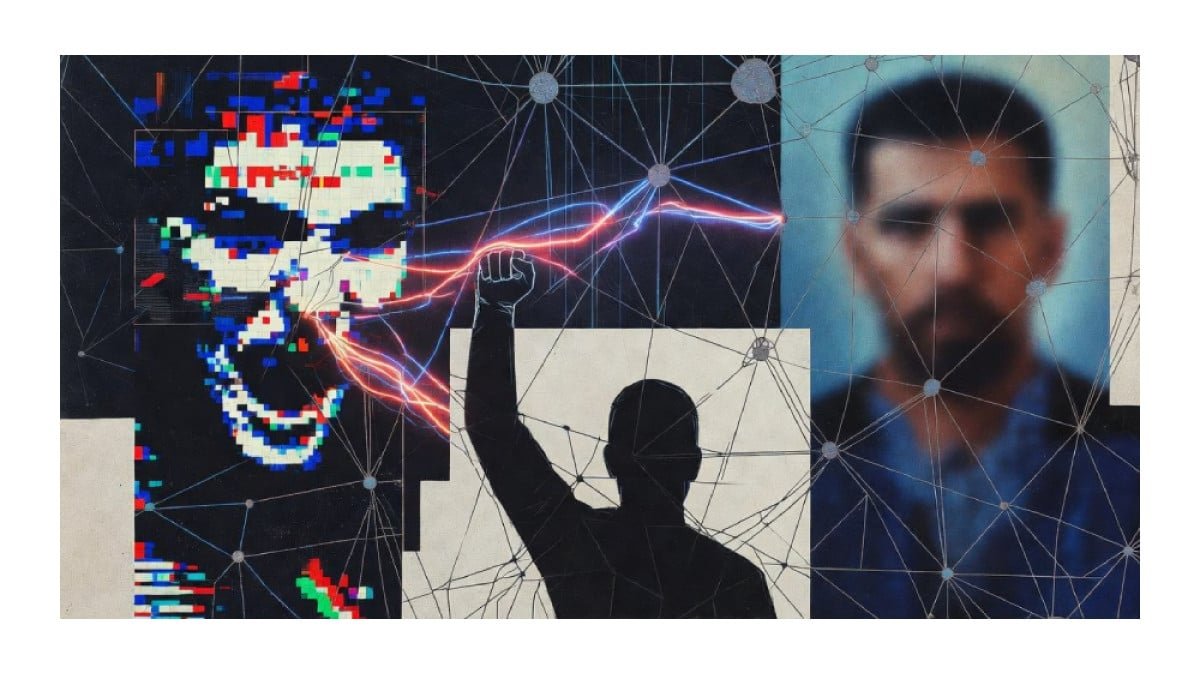

Campanha usa malware para atacar apoiadores de protestos no Irã

Tipo principal do conteúdo: Cibersegurança

Pesquisadores de cibersegurança identificaram uma nova campanha de espionagem digital denominada CRESCENTHARVEST, voltada para o roubo de informações e vigilância prolongada de indivíduos ligados a protestos no Irã. Segundo a unidade de pesquisa da Acronis, a operação utiliza arquivos maliciosos em formato .LNK, disfarçados como imagens ou vídeos relacionados às manifestações, para induzir vítimas a executar o malware. Esses arquivos são acompanhados de conteúdo em farsi e relatórios sobre os protestos, aumentando a credibilidade do material e atraindo especialmente falantes da língua persa.

A cadeia de ataque se inicia com um arquivo RAR que contém mídias legítimas e atalhos do Windows (.LNK) com dupla extensão, projetados para enganar o usuário. Ao serem abertos, esses atalhos executam código PowerShell que baixa um novo arquivo ZIP. Este pacote inclui um binário legítimo assinado pela Google, utilizado para carregar DLLs maliciosas por meio de técnica de side-loading. Entre as DLLs, destaca-se a urtcbased140d_d.dll, que extrai e decripta chaves de criptografia do Chrome, e a version.dll, que atua como trojan de acesso remoto, coletando credenciais, dados de navegador, informações de contas Telegram e realizando captura de teclas.

A comunicação com o servidor de comando e controle é feita via APIs nativas do Windows, o que permite ao malware se disfarçar no tráfego comum de rede. Os comandos suportados abrangem desde coleta de histórico de navegação, extração de cookies e credenciais, até execução de comandos de shell e upload de arquivos, evidenciando o amplo espectro de controle e exfiltração de dados.

A relevância técnica da campanha CRESCENTHARVEST reside na combinação de engenharia social sofisticada, uso de arquivos legítimos para mascarar a atividade maliciosa e técnicas avançadas de persistência e evasão. O caso reforça a necessidade de vigilância contínua e atualização de estratégias de defesa, especialmente diante de ameaças que exploram eventos atuais e se valem de métodos de ataque já consolidados no cenário de ciberespionagem.

Fonte original: thehackernews.com

Acessar publicação original

Resumo editorial criado automaticamente pela Eletrônica Americana com base em fontes internacionais públicas, com finalidade informativa.

Além de se manter informado, você pode aprofundar seus conhecimentos em nossos guias de compra, onde comparamos as melhores opções do mercado para facilitar sua escolha. Para uma análise técnica, confira nossas reviews completas com testes reais de desempenho. E se você está em busca do melhor preço, não deixe de acompanhar nossa seleção de ofertas e descontos atualizados diariamente nas principais lojas.