Framework DKnife, ligado à China, é usado para sequestrar tráfego e instalar malware em roteadores

Tipo principal do conteúdo: Cibersegurança

Pesquisadores de cibersegurança identificaram um sofisticado framework de ataque chamado DKnife, operado por agentes de ameaça com origem na China desde pelo menos 2019. O DKnife é composto por sete implantes modulares baseados em Linux, projetados para realizar inspeção profunda de pacotes, manipulação de tráfego e entrega de malware por meio de roteadores e dispositivos de borda. Seu foco principal são usuários de língua chinesa, evidenciado por módulos de exfiltração voltados para aplicativos populares na China e páginas de phishing para serviços de e-mail locais.

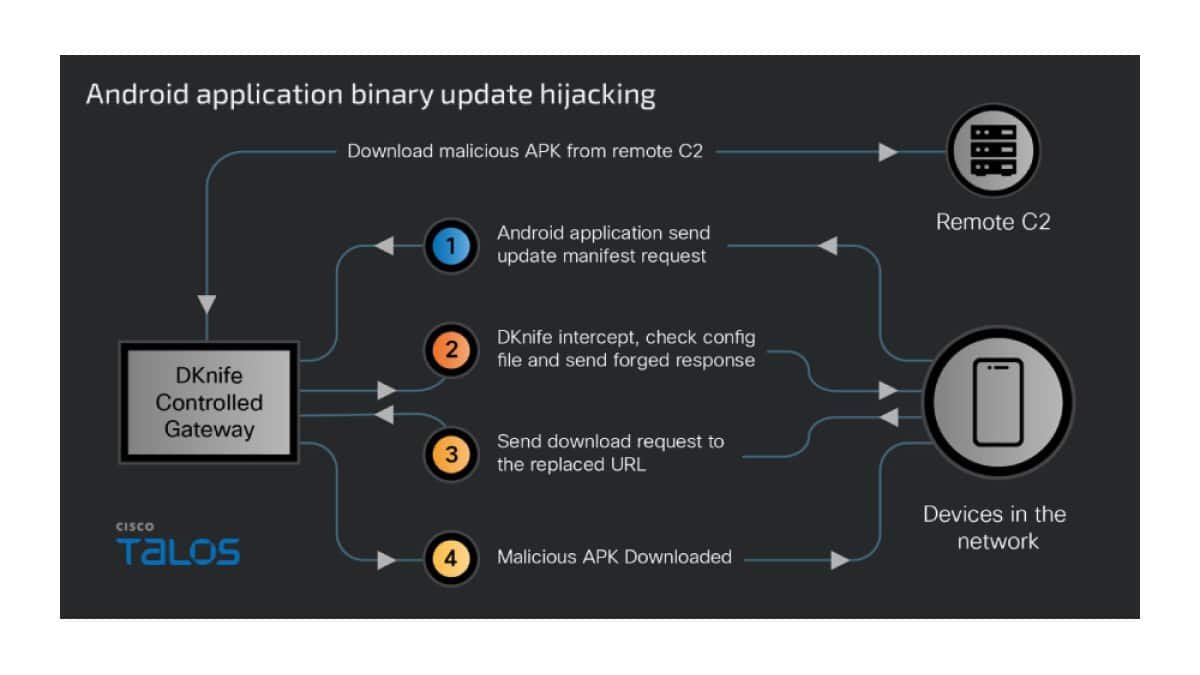

A arquitetura do DKnife permite uma série de funções técnicas avançadas, incluindo interceptação e descriptografia de tráfego TLS, hijacking de downloads binários e atualizações de aplicativos Android, além de coleta de credenciais de e-mail por meio de terminação de conexões POP3/IMAP. O componente central, dknife.bin, é responsável pela inspeção de pacotes e manipulação ativa do tráfego, possibilitando desde monitoramento discreto até ataques em linha que substituem downloads legítimos por cargas maliciosas.

O framework interage ainda com outros malwares conhecidos, como ShadowPad e DarkNimbus, e utiliza módulos específicos para comunicação com servidores de comando e controle, atualização de componentes e criação de canais VPN ponto a ponto. A infraestrutura do DKnife apresenta conexões com outras ferramentas empregadas por grupos avançados de ameaças persistentes, como Earth Minotaur e TheWizards, ampliando o alcance e a complexidade dos ataques.

A descoberta do DKnife evidencia a crescente sofisticação das ameaças adversary-in-the-middle (AitM), que exploram vulnerabilidades em dispositivos de rede para comprometer múltiplas plataformas, incluindo PCs, dispositivos móveis e IoT. O entendimento detalhado desses métodos e ferramentas é fundamental para aprimorar a defesa de infraestruturas críticas e mitigar riscos operacionais decorrentes de ataques direcionados a dispositivos de borda.

Fonte original: thehackernews.com

Acessar publicação original

Resumo editorial criado automaticamente pela Eletrônica Americana com base em fontes internacionais públicas, com finalidade informativa.

Além de se manter informado, você pode aprofundar seus conhecimentos em nossos guias de compra, onde comparamos as melhores opções do mercado para facilitar sua escolha. Para uma análise técnica, confira nossas reviews completas com testes reais de desempenho. E se você está em busca do melhor preço, não deixe de acompanhar nossa seleção de ofertas e descontos atualizados diariamente nas principais lojas.