Campanha cibernética ligada ao Irã mira ONGs e ativistas de direitos humanos

Tipo principal do conteúdo: Cibersegurança

Uma nova campanha de ciberataques, atribuída a um grupo de língua farsi com possíveis vínculos ao Estado iraniano, foi identificada pela HarfangLab em janeiro de 2026. A operação, denominada RedKitten, visa organizações não governamentais e indivíduos envolvidos na documentação de abusos de direitos humanos. O ataque utiliza arquivos Excel maliciosos, distribuídos em arquivos compactados com nomes em farsi, que contêm macros VBA projetadas para instalar um implante em C# por meio da técnica AppDomainManager injection.

O diferencial técnico desta campanha está na utilização de grandes modelos de linguagem (LLMs) para gerar o código malicioso, evidenciado pelo estilo dos scripts e comentários automatizados. O malware, chamado SloppyMIO, emprega infraestrutura amplamente disponível, como GitHub e Google Drive, para obter configurações e módulos adicionais, enquanto o Telegram é usado para comando e controle. A configuração do malware é obtida de forma esteganográfica a partir de imagens hospedadas, dificultando a detecção tradicional e ampliando a flexibilidade operacional dos atacantes.

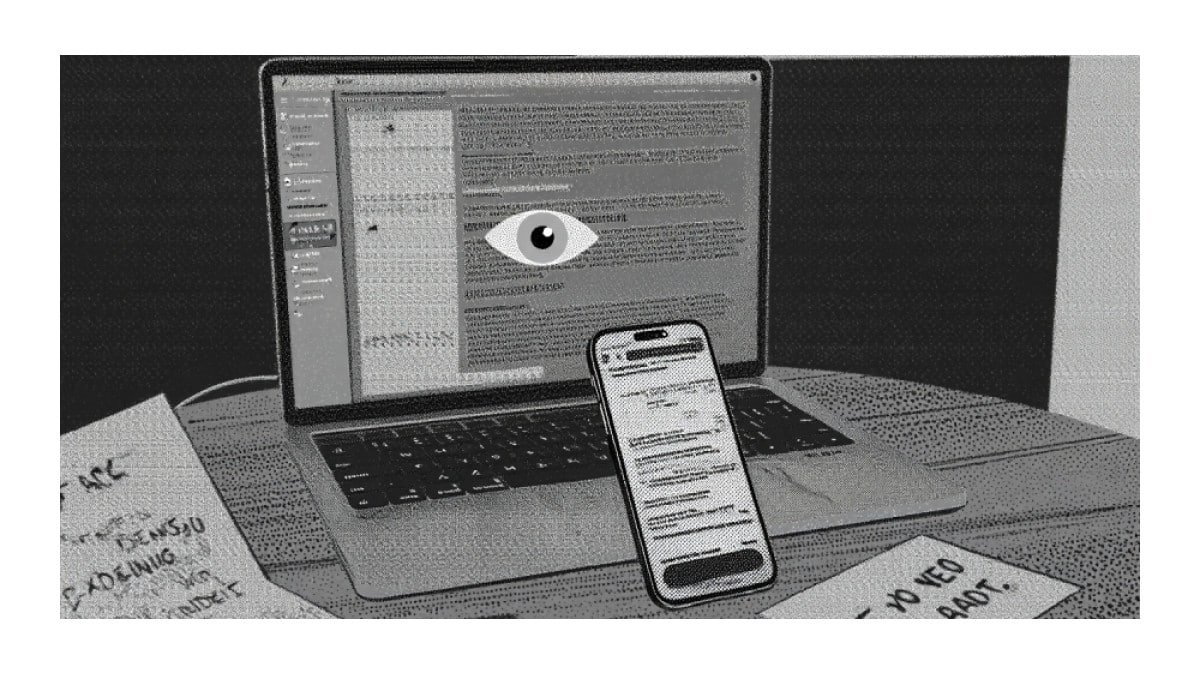

Entre as funcionalidades do SloppyMIO estão a execução remota de comandos, coleta e exfiltração de arquivos, persistência por tarefas agendadas e a capacidade de carregar novos módulos sob demanda. O uso de plataformas populares como GitHub e Telegram dificulta o rastreamento por métodos convencionais, mas também expõe metadados que podem ser explorados por analistas de segurança. Além disso, a campanha faz uso de páginas de phishing sofisticadas para capturar credenciais de WhatsApp e Gmail, inclusive solicitando permissões de acesso a câmera, microfone e localização dos dispositivos das vítimas.

Esses ataques evidenciam a crescente sofisticação das ameaças cibernéticas, impulsionadas pelo uso de inteligência artificial e infraestrutura de fácil acesso. O cenário reforça a necessidade de abordagens de defesa adaptativas e monitoramento constante de vetores de ataque que exploram tanto vulnerabilidades técnicas quanto aspectos comportamentais das vítimas.

Fonte original: thehackernews.com

Acessar publicação original

Resumo editorial criado automaticamente pela Eletrônica Americana com base em fontes internacionais públicas, com finalidade informativa.

Além de se manter informado, você pode aprofundar seus conhecimentos em nossos guias de compra, onde comparamos as melhores opções do mercado para facilitar sua escolha. Para uma análise técnica, confira nossas reviews completas com testes reais de desempenho. E se você está em busca do melhor preço, não deixe de acompanhar nossa seleção de ofertas e descontos atualizados diariamente nas principais lojas.